La communication et la mobilité, ainsi que l'utilisation de services cloud, sont aujourd’hui déjà des facteurs décisifs pour l'efficacité et l'évolutivité des entreprises. Aucune activité commerciale, quel que soit le secteur ou la taille, ne peut être maintenue sans systèmes de communication fiables et performants. Ces derniers mois, des attaques mondiales de cybersécurité visant des entreprises, des institutions telles que le Bundestag, ou des décideurs du monde économique, ont régulièrement mis en évidence l'importance de la sécurisation des infrastructures et des données pour les entreprises.

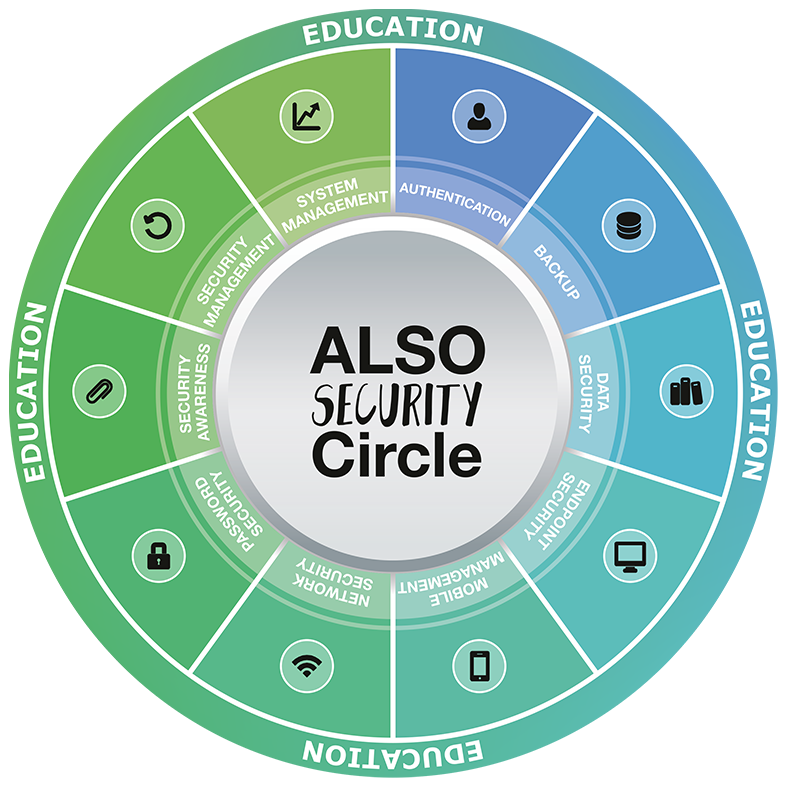

Avec notre cercle de sécurité ALSO, nous souhaitons vous donner un aperçu des thèmes que vous devriez prendre en considération pour vous et pour vos clients, afin de pouvoir continuer à exploiter vos systèmes informatiques de manière fiable et en toute sécurité à l'avenir.

L'authentification est le processus qui consiste à déterminer si une personne est bien celle qu'elle prétend être. En règle générale, cela se fait par la combinaison du nom d'utilisateur et du mot de passe. Le point faible d'un tel système réside d'une part dans la transmission et d'autre part dans la complexité du mot de passe. En cas de transmission non cryptée, les mots de passe peuvent être interceptés ou lus en même temps. Les mots de passe avec un faible niveau de sécurité, quant à eux, peuvent être devinés par de simples attaques par force brute* ou par ingénierie sociale*. C'est pourquoi l'authentification des utilisateurs doit être sécurisée de manière appropriée. Cela peut par exemple être mis en œuvre très simplement mais efficacement avec une authentification à deux facteurs. La combinaison du nom d'utilisateur et du mot de passe est complétée par un troisième facteur, appelé mot de passe à usage unique (OTP). Cet OTP peut être généré sur un smartphone ou un jeton matériel et n'est valable qu'une seule fois.

Glossaire

- Force brute: Essayer au hasard des combinaisons de lettres et de chiffres pour cracker des mots de passe.

- Ingénierie sociale: Tenter de gagner la confiance de quelqu'un afin d'accéder ensuite à des informations confidentielles.

SAUVEGARDE DE DONNÉES IMPORTANTES, AFIN DE POUVOIR LES RESTAURER EN CAS DE PANNE DU SYSTÈME.

Une sauvegarde consiste à copier des fichiers afin de pouvoir les restaurer en cas d’une panne d’équipement. Ce processus est généralement effectué régulièrement afin de toujours disposer de la version la plus récente des données. Fondamentalement, une sauvegarde n'a rien à voir avec la sécurité, mais en ces temps de Locky et Cie, elle est plus importante que jamais et elle devrait être intégrée dans un concept de sécurité global. Outre la sauvegarde régulière de toutes les données importantes, il convient également de vérifier et de tester la récupération de celles-ci. Pour stocker les sauvegardes de manière sécurisée contre les défaillances, les sites externes sont tout désignés pour le stockage. Outre le stockage indépendant, de nombreux fabricants proposent aujourd'hui la possibilité d’un stockage sécurisé contre les défaillances dans le centre de calcul.

PROTÈGE LES DONNÉES CONTRE LES FUITES DE DONNÉES NON AUTORISÉES

La sécurité des données concerne diverses mesures visant à protéger les données contre la falsification, la destruction et la divulgation non autorisée. Les appareils mobiles, tels que les ordinateurs portables, peuvent être dotés d'un disque dur crypté pour empêcher la lecture des données en cas de vol ou de perte. Que les données aient un caractère personnel ou non ne joue aucun rôle ici. Toutes les données importantes pour la propre entreprise devraient être protégées, qu'elles soient numériques ou analogiques. Outre le cryptage classique, il existe également des systèmes qui peuvent empêcher la fuite involontaire de données de l'entreprise. Les systèmes de data loss prevention (DLP) reconnaissent par ex. le contenu des pièces jointes à un email et informent l'expéditeur que des informations confidentielles sont peut-être envoyées.

PROTECTION – BASÉE SUR DES DIRECTIVES – CONTRE LES MENACES ACTUELLES

Les systèmes de sécurité des points de terminaison sont une solution logicielle supplémentaire qui est installée sur un terminal. Dans les environnements plus vastes, ces systèmes peuvent être gérés par un modèle client-serveur. Le logiciel vérifie la présence de codes malveillants dans les nouveaux fichiers et empêche une propagation dans le pire des cas. En plus du moteur antivirus pur*, la sécurité des points de terminaison est complétée par d'autres modules importants, afin d'augmenter considérablement la sécurité. Il peut s'agir d'un pare-feu, d'un système de prévention des intrusions*, d'un sandboxing* ou même d'un apprentissage automatique. De cette manière, il est également possible de vérifier les données qui entrent dans le réseau de l'entreprise de manière détournée. Les solutions pour une gestion – basée sur des directives – des terminaux font également partie des solutions de sécurité des points de terminaison.

Glossaire

- Moteur antivirus: Désigne un programme faisant partie d'une solution de sécurité des points de terminaison et qui recherche activement les menaces connues.

- Prévention des intrusions: Les paquets de données autorisés sont vérifiés pour détecter les anomalies et les modèles d'attaque et ils sont bloqués en cas de détection.

- Sandboxing: Isolement des programmes pour empêcher les maliciels de se propager et d'interagir avec d'autres systèmes. Les programmes inconnus peuvent être testés dans un environnement isolé avant d'être exécutés.

GESTION ET PROTECTION DES APPAREILS MOBILES, TELS QUE ORDINATEURS PORTABLES, TABLETTES OU SMARTPHONES

Mobile Device Management désigne la gestion centralisée d’appareils mobiles, tels que les smartphones ou les tablettes. Les appareils peuvent être administrés et gérés via un système de gestion. Des politiques d'entreprise peuvent ainsi être définies et transférées vers les appareils, afin que les données de l'entreprise y soient également sécurisées. Souvent, une plateforme de Mobile Device Management peut également être associée à une sécurité des appareils mobiles. Il s'agit d'une sécurité des points de terminaison pour les smartphones ou les tablettes. Ces appareils se trouvent la plupart du temps sur des réseaux étrangers et peuvent donc être rapidement infectés par des logiciels malveillants. Dès que l'appareil est ramené au sein du réseau de l'entreprise, le maliciel pourra également s'y propager.

PROTÈGE LE TRAFIC RÉSEAU INTERNE ET EXTERNE

Les solutions de Network Security assurent une protection au sein du propre réseau d'une part, mais aussi une protection lors de la communication avec des réseaux externes. Les paquets de réseau sont «interceptés» et vérifiés. L'élément central de Network Security est le pare-feu. Sur cette base, on peut voir des systèmes tels qu'un système de prévention des intrusions*, la sécurité du web ou des e-mails. Certains fabricants proposent toutes ces fonctions dans un seul appareil (gestion unifiée des menaces) ou sous forme de solutions distinctes. Outre l'analyse du trafic de données sortant, il faut également vérifier les accès entrants, par exemple aux serveurs web ou aux serveurs de messagerie. Les boutiques en ligne, par exemple, sont souvent la cible d'attaques DDoS* et peuvent donc être mises hors ligne très rapidement. Des services spéciaux, spécialisés précisément dans ces attaques, interceptent les accès, les vérifient et ne transmettent que le «bon» trafic de données à la boutique.

Glossaire:

- Prévention des intrusions: Les paquets de données autorisés sont vérifiés pour détecter les anomalies et les modèles d'attaque et ils sont bloqués en cas de détection.

- DDoS: Une attaque ciblée sur un seul système, afin de provoquer son crash. Au cours de ce processus, le nombre d'attaques menées est si important qu’à un moment le système ne peut plus y faire face.

GESTION DES COMPTES DU SYSTÈME

Le thème de la sécurité des mots de passe concerne la prise en compte globale des mots de passe et des processus permettant de les administrer et de les gérer. En plus des comptes d'utilisateurs, il existe de nombreux autres comptes sur un réseau qui sont sécurisés par des mots de passe. Il peut s'agir des comptes administrateurs sur les serveurs ou les clients Windows, mais aussi sur les pare-feu, les commutateurs ou d'autres composants similaires du réseau. Toutes ces informations de connexion doivent être conservées dans un endroit sûr et elles ne pas être accessibles à tout le monde. Outre le contrôle d'accès, le changement de ces mots de passe joue également un rôle majeur. Si des inconnus accèdent aux données de connexion, celles-ci doivent être modifiées le plus rapidement possible, puis documentées. Ces processus peuvent être optimisés et mis en œuvre avec des solutions appropriées.

SENSIBILISATION DES UTILISATEURS

Il y a de nombreuses façons pour les logiciels malveillants de s'introduire dans les réseaux d'aujourd'hui. Bien entendu, ces réseaux peuvent être protégés par des logiciels et du matériel appropriés. Mais il y a toujours un facteur d'incertitude: L'utilisateur. C'est pourquoi, en plus de toute la technologie, il est indispensable de former l'utilisateur. Dans le cadre de formations en ligne ou sur site, les participants reçoivent un aperçu de la situation actuelle en matière de menaces et de la manière dont ils peuvent par ex. reconnaître les faux liens. Afin de maintenir durablement l'attention des utilisateurs à un niveau élevé, ces formations peuvent être associées à des tests réguliers. Ainsi par exemple, des spams sont envoyés à des destinataires spécifiques et évalués ultérieurement pour voir comment ils ont été traités.

Il y a de nombreuses façons pour les maliciels de s'introduire dans les réseaux d'aujourd'hui. Bien entendu, ces réseaux peuvent être protégés par des logiciels et du matériel appropriés. Mais il y a toujours un facteur d'incertitude: L'utilisateur.

LES EXEMPLES SUIVANTS ONT RÉCEMMENT ENTRAÎNÉ DES PROBLÈMES CHEZ NOS CLIENTS:

- Le service de comptabilité financière est-il sûr que l’e-mail ordonnant le virement provient réellement de la direction ?

- S'agit-il d'un mail d’hameçonnage ou dois-je vraiment me connecter à mon compte Paypal?

- Est-ce que c’est vraiment quelqu'un du service informatique qui m'appelle ou à qui est-ce que je viens de donner mon mot de passe?

QUEL EST VOTRE NIVEAU DE COMPÉTENCE EN MATIÈRE DE SENSIBILISATION À LA SÉCURITÉ?

L'APPROCHE ALSO:

FORMATION DE SENSIBILISATION VIA UNE APPLICATION WEB (AUTOMATISÉE)

- Cette formation est destinée à la grande masse des collaborateurs

- Elle peut être effectuée à tout moment et à la discrétion de chaque collaborateur.

- Les utilisateurs obtiennent de manière ludique une vue d’ensemble des menaces actuelles

FORMATION EN GESTION

- Dans cette formation, un formateur présentera les menaces actuelles sur site

- Cela permet de relever les défis de manière plus ciblée

- Les personnes occupant des postes de direction sont souvent victimes d'attaques directes ou d'ingénierie sociale qui les visent en particulier.

- Ici, les dommages peuvent être beaucoup plus importants

La gestion de la sécurité consiste en une vision uniforme de l'état de la sécurité d'une entreprise. Par ex. un système de gestion de l'information et des événements de sécurité (SIEM*) dispose de toutes ces données pertinentes qui peuvent ainsi être surveillées. Il est procédé à la recherche d’un comportement qui s'écarte de la tendance ou du modèle normal. Ces écarts peuvent ensuite être pris en compte par la gestion des vulnérabilités et un correctif peut par exemple être déployé automatiquement.

Glossaire:

- SIEM: Fournit une vue d'ensemble de la sécurité informatique d'une entreprise.

INVENTORISATION ET CONTRÔLE DES SERVEURS ET POSTES DE TRAVAIL INTERNES

L’accent dans le cas de la gestion des systèmes est mis sur la fonctionnalité de tous les processus de l'entreprise et des systèmes individuels. Les tâches les plus importantes sont l'inventorisation et la surveillance du matériel et des logiciels, ainsi que la gestion des correctifs. Ces tâches sont un processus récurrent et elles devraient être effectuées et contrôlées régulièrement. Vous disposez ainsi d'un aperçu toujours actualisé de votre réseau d’entreprise. Les mises à jour ou les correctifs nouvellement publiés peuvent être installés de manière programmée dans le temps, afin de combler les lacunes connues. Outre les correctifs habituels appliqués aux systèmes d'exploitation, cela concerne également les applications tierces telles que le navigateur, les plugins web ou les outils de chat. De nos jours, les failles de sécurité peuvent déjà être détectées et protégées au moyen d’une protection des points de terminaison, mais leur correction se fait toujours par l'application de correctifs.