Kommunikation und Mobilität, sowie die Nutzung von Cloud Diensten, sind bereits heute entscheidende Faktoren für die Effizienz und Skalierbarkeit von Unternehmen. Ohne zuverlässige und leistungsfähige Kommunikationssysteme kann kein Geschäftsbetrieb, unabhängig von Branche oder Größe, aufrecht erhalten werden. In den letzten Monaten haben weltweite Cybersecurity Attacken auf Unternehmen, Institutionen wie den Bundestag, oder Entscheidungsträger in der Wirtschaft, immer wieder verdeutlicht wie wichtig die Absicherung von Infrastruktur und Daten für Unternehmen ist.

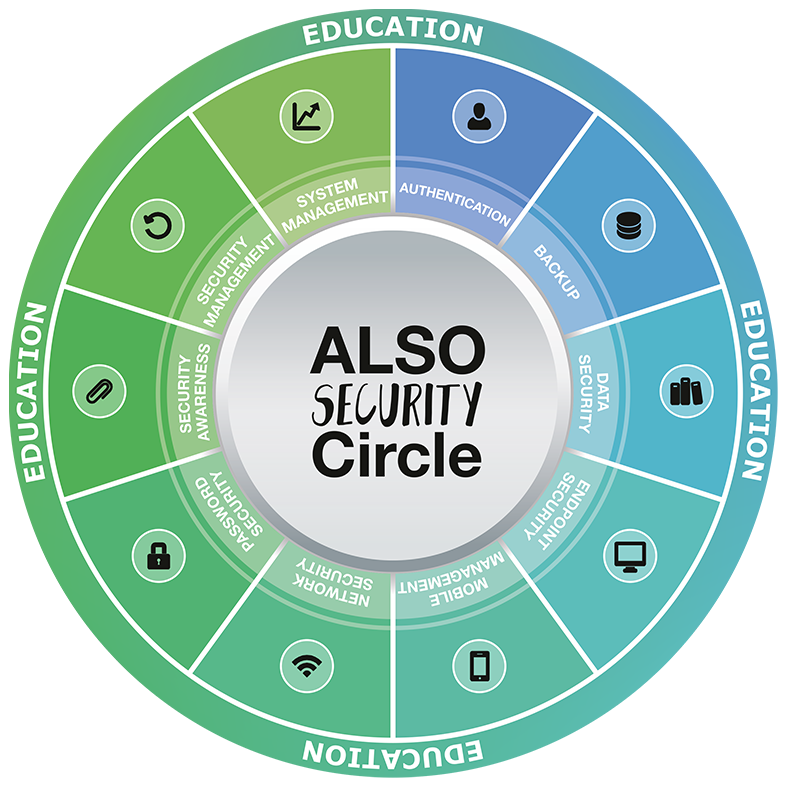

Wir möchten Ihnen mit unserem ALSO Security Circle einen Überblick verschaffen, welche Themen Sie für sich und Ihre Kunden betrachten sollten, um Ihre IT-Systeme auch zukünftig zuverlässig und sicher betreiben zu können.

Sicheres Einloggen von Benutzerkonten

Bei der Authentication soll ermittelt werden, ob eine Person auch diejenige ist, die sie vorgibt zu sein. In der Regel geschieht dies über die Kombination aus Benutzername und Passwort. Die Schwachstelle bei einem solchen System besteht zum einen in der Übertragung und zum anderen in der Komplexität des Passwortes. Bei einer unverschlüsselten Übertragung können Passwörter abgefangen oder mitgelesen werden. Schwache Passwörter hingegen lassen sich mit einfachen Brute force* Attacken oder per Social Engineering* erraten. Aus diesem Grund, sollte eine Benutzerauthentifizierung entsprechend abgesichert werden. Dies kann z. B. sehr einfach aber effektiv mit einer 2-Faktor-Authentifizierung umgesetzt werden. Die Kombination aus Benutzername und Passwort wird um einen dritten Faktor erweitert, das sogenannte One-Time-Password (OTP). Dieses OTP kann auf einem Smartphone oder Hardwaretoken generiert werden und ist nur einmal gültig.

Glossar

- Brute Force: Wahlloses Auspropieren von Buchstaben-und Zahlenkombinationen, um Passwörter zu knacken.

- Social Engineering: Der Versuch, das Vertrauen eines Menschen zu gewinnen, um anschließend an vertrauliche Informationen zu gelangen.

Sicherung von wichtigen Daten, um diese bei einem Systemausfall wiederherstellen zu können.

Ein Backup bezeichnet das kopieren von Dateien, sodass diese bei einem Geräteausfall wiederhergestellt werden können. Dieser Vorgang wird gewöhnlich regelmäßig aus- geführt, um immer die aktuellste Datenversion vorrätig zu haben. Grundsätzlich hat ein Backup nichts mit Security zu tun, ist in Zeiten von Locky und Co aber wichtiger denn je und sollte in ein ganzheitliches Security Konzept integriert werden. Neben der regelmäßigen Sicherung aller wichtigen Daten sollte auch eine Wiederherstellung dieser geprüft und getestet werden. Um die Backups ausfallsicher zu speichern, bieten sich externe Standorte für die Lagerung an. Neben der selbständigen Aufbewahrung bieten viele Hersteller heutzutage auch die Möglichkeit, die Sicherung im Rechenzentrum ausfallsicher aufzubewahren.

Schützt Daten vor unberechtigtem Abfluss

Die Data Security beschäftigt sich mit diversen Maßnahmen zum Schutz von Daten vor Verfälschung, Zerstörung und unzulässiger Weitergabe. Mobile Geräte wie Laptops, können festplattenverschlüsselt werden um bei einem Diebstahl oder Verlust die Datenauslese zu verhindern. Hierbei ist es unabhängig ob die Daten einen Personenbezug haben oder nicht. Alle Daten, die wichtig für das eigene Unternehmen sind, sollten geschützt werden, egal ob diese digital oder analog sind. Neben der klassischen Verschlüsselung gibt es auch Systeme, die den ungewollten Abfluss von Daten aus dem Unternehmen verhindern können. Data Loss Prevention (DLP) Systeme erkennen z. B. den Inhalt von angefügten Dokumenten in einer E-Mail und weisen den Absender darauf hin, das hier evtl. vertrauliche Informationen verschickt werden.

Richtlinienbasierter Schutz vor aktuellen Bedrohungen

Endpoint Security Systeme sind eine zusätzliche Software-Lösung, die auf einem Endgerät installiert wird. In größeren Umgebungen lassen sich diese Systeme durch ein Client/ Server-Modell verwalten. Die Software prüft neue Dateien auf Schadcode und verhindert im schlimmsten Fall einen Ausbruch. Neben der reinen Antiviren-Engine* wird eine Endpoint Security durch weitere wichtige Module ergänzt um die Sicherheit deutlich zu steigern. Dazu zählt eine Firewall, Intrusion Prevention* System, Sandboxing* oder auch das Machine-Learning. Somit lassen sich auch jene Daten prüfen, welche über Umwege in das Firmennetzwerk gelangen. Auch Lösungen für ein Richtlinienmanagement an Endgeräten gehören zu den Endpoint Security Lösungen.

Glossar

- Antiviren-Engine: Bezeichnet einen Programmteil einer Endpoint Security Lösung und scannt aktiv nach bekannten Bedrohungen.

- Intrusion Prevention: Erlaubte Datenpakete werden auf Anomalien und Angriffsmuster überprüft und bei Erkennung abgewehrt.

- Sandboxing: Isolation von Programmen, um den Ausbruch und das Interagieren von Malware mit anderen Systemen zu verhindern. Unbekannte Programme können vor dem Ausführen in einer isolierten Umgebung getestet werden.

Verwaltung und Schutz von mobilen Geräten wie Laptops, Tablets oder Smartphones

Mobile Device Management steht für die zentralisierte Verwaltung von mobilen Geräten, wie Smartphones oder Tablets. Dabei lassen sich die Geräte über ein Management administrieren und verwalten. So können Firmenpolicys festgelegt und auf die Geräte übertragen werden, damit auch dort die Unternehmensdaten sicher sind. Häufig lässt sich eine Mobile Device Management Plattform auch mit einer Mobile Device Security verknüpfen. Dabei handelt es sich um eine Endpoint Security für Smartphones oder Tablets. Diese Geräte sind meistens in fremden Netzwerken unterwegs und können sich dadurch schnell mit Schadsoft-ware infizieren. Sobald das Gerät wieder mit ins Firmennetzwerk gebracht wird, kann sich die Malware auch dort ausbreiten.

Schützt den internen und externen Netzwerkverkehr

Network Security Lösungen sorgen zum einen für den Schutz innerhalb des eigenen Netzwerkes, aber auch bei der Kommunikation mit Externen. Die Netzwerkpakete werden dabei „abgefangen“ und geprüft. Das Zentrale Element einer Netzwerk Security ist die Firewall. Darauf aufbauend sind Systeme wie ein Intrusion Prevention* System, Web oder Mail-Security zu sehen. Einige Hersteller bieten all diese Funktionen in nur einem Gerät (Unified Threat Management) oder als separate Lösungen an. Neben dem Scan des ausgehenden Datenverkehrs müssen auch eingehende Zugriffe auf z. B. Web- oder Mail-Server geprüft werden. Web-Shops sind beispielsweise häufig das Ziel von DDoS* Attacken und können so sehr schnell offline gesetzt werden. Spezielle Dienste, auf genau diese Attacken spezialisiert, fangen die Zugriffe ab, prüfen diese und leiten nur den „guten“ Datenverkehr zum Shop weiter.

Glossar:

- Intrusion Prevention: Erlaubte Datenpakete werden auf Anomalien und Angriffsmuster überprüft und bei Erkennung abgewehrt.

- DDoS: Ein gezielter Angriff auf ein einzelnes System, um dieses zum Absturz zu bringen. Dabei wird eine so große Anzahl an Angriffen ausgeführt, bis das System diese nicht mehr bewältigt.

Verwaltung von System Accounts

Bei dem Thema Password Security geht es um die ganz- heitliche Betrachtung von Passwörtern und den Prozessen, diese zu verwalten und managen. Neben den Benutzer- accounts gibt es viele weitere Konten in einem Netzwerk, die mit Passwörtern abgesichert werden. Dies können die Admin-Accounts auf Windows Servern oder Clients sein, aber auch auf Firewalls, Switches oder ähnlichen Komponenten im Netzwerk. All diese Anmeldeinforma- tionen sollten sicher aufbewahrt werden und nicht für jeden zugänglich sein. Neben der Zugriffskontrolle spielt auch der Wechsel dieser Passwörter eine große Rolle. Gelangen Fremde an die Login-Daten, müssen diese so schnell wie möglich geändert und anschließend dokumen- tiert werden. Diese Prozesse können mit entsprechenden Lösungen optimiert und umgesetzt werden.

Sensibilisierung der Anwender

Es gibt viele Wege wie Malware in heutige Netzwerke gelangen kann. Natürlich können diese Netze mit entsprechender Soft- und Hardware geschützt werden. Einen Unsicherheitsfaktor gibt es aber immer: Den Benutzer. Daher ist es neben all der Technik unabdingbar, den Anwender zu schulen. In Online oder Vor-Ort-Schulungen erhalten die Teilnehmer eine Übersicht der aktuellen Gefahrenlage und wie sie z. B. gefälschte Links erkennen können. Um die Aufmerksamkeit der Anwender dauerhaft hoch zu halten, können diese Trainings mit regelmäßigen Tests verknüpft werden. So werden z. B. Spam E-Mails an bestimmte Empfänger geschickt und später ausgewertet, wie mit diesen umgegangen wurde.

Es gibt viele Wege, wie Malware in heutige Netzwerke gelangen kann. Natürlich kann man diese Netze mit entsprechender Software und Hardware schützen. Einen Faktor Unsicherheit gibt es aber immer: Den Benutzer.

Folgende Beispiele führten in der letzten Zeit zu Problemen bei unseren Kunden:

- Weiß die Finanzbuchhaltung, dass die E-Mail mit der Anweisung zur Überweisung tatsächlich von der Geschäftsführung kommt?

- Ist das eine Phishing-Mail oder soll ich mich wirklich in meinem Paypal-Account anmelden?

- Ruft mich da tatsächlich jemand aus der IT an oder wem habe ich gerade mein Passwort verraten?

Wie fit sind Sie im Thema Security Awareness?

Der ALSO Lösungsansatz:

AWARENESS-TRAININGS PER WEBANWENDUNG (automatisiert)

- Dieses Trainings ist für die breite Masse der Mitarbeiter gedacht

- Kann jederzeit und nach eigenem Ermessen durchgeführt werden

- Die User erhalten spielerisch einen Überblick über aktuelle Bedrohungen

MANAGEMENT-SCHULUNG

- In diesem Training wird ein Trainer vor Ort aktuelle Bedrohungen vorstellen

- Somit ist es möglich gezielter auf die Herausforderungen einzugehen

- Personen im Management werden oft Opfer von direkten, auf sie abgestimmte Angriffe oder Social Engineering

- Hier kann der Schaden noch weitaus größer werden

Bietet eine ganzheitliche Sicht auf die aktuelle Sicherheitslage im Unternehmen

Beim Security Management geht es um die einheitliche Sicht des Sicherheitsstatus eines Unternehmens. Z. B. einem Security Information and Event Management System (SIEM*) liegen all diese relevanten Daten vor und können überwacht werden. Gesucht wird dabei nach einem Verhalten, das vom normalen Trend oder Muster abweicht. Auf diese Abweichungen kann a schließend durch ein Schwachstellen Management reagiert werden und als Beispiel automatisiert ein Patch ausgerollt werden.

Glossar:

- SIEM: Liefert eine ganzheitliche Sicht auf die Sicherheit der IT eines Unternehmens.

Inventarisierung und Kontrolle von internen Servern und Workstations

Der Fokus beim System Management liegt auf der Funktionsfähigkeit aller Unternehmensprozesse sowie einzelner Systeme. Die wichtigsten Aufgaben sind die Inventarisierung und das Monitoring von Hard- und Software sowie das Patchmanagement. Diese Aufgaben sind ein wiederkehrender Prozess und sollten regelmäßig durchgeführt und überwacht werden. Somit erhalten Sie einen immer aktuellen Überblick über ihr Firmennetz. Neu veröffentliche Updates oder Patches können zeitgesteuert installiert werden um somit offene und bekannte Lücken zu schließen. Neben dem üblichen Patchen von Betriebssystemen gilt dieses ebenso für 3rd Party Applikationen wie dem Browser, Web-Plugins oder Chat-Tools. Sicherheitslücken können heutzutage von einer Endpoint Protection bereits erkannt und geschützt werden, das Schließen dieser läuft aber immer über das Patchen ab.